Phishing beginnt mit einem Klick und endet nicht selten in einer operativen Krise. Moderne Angriffe sind professionell, personalisiert und kaum erkennbar. Warum technische Schutzmaßnahmen allein nicht ausreichen und wie Unternehmen ihr reales Risiko messbar reduzieren können, lesen Sie in diesem Beitrag.

Es ist Dienstag, 08:12 Uhr. Ein mittelständisches Unternehmen, 140 Mitarbeitende, sauber geführte Prozesse, „eigentlich ganz gut aufgestellt“. Im Vertrieb öffnet ein Kollege seine Mails, während das Telefon schon klingelt. Absender: der eigene Geschäftsführer.

Betreff: „Dringend - bitte heute noch erledigen“.

Die Nachricht wirkt völlig plausibel: Tonalität stimmt, Signatur stimmt, sogar der Schreibstil passt. Es geht um eine kurzfristige Zahlung, „weil der Lieferant sonst die Ware zurückhält“. Im Anhang: eine PDF mit „neuen Bankdaten“. Ein Klick, ein kurzer Moment und es passiert… nichts Sichtbares. Kein Alarm, kein Pop-up, kein „Virus gefunden“.

Nur: ein ganz normaler Arbeitstag.

48 Stunden später ruft die Bank an. Es gibt Auffälligkeiten. Parallel meldet das ERP-System Login-Versuche aus dem Ausland. Und plötzlich wird klar: Der Klick war nicht der Anfang eines IT-Problems, sondern der Anfang einer operativen Krise.

Was viele unterschätzen: Phishing ist heute nicht mehr die schlecht übersetzte „PayPal-Mail“, die man sofort erkennt. Moderne Angriffe sind professionell, personalisiert und oft kaum von echten Anfragen zu unterscheiden, inklusive gefälschter Login-Seiten und/oder perfekter Markenoptik.

Und genau deshalb gilt 2026 für Unternehmen eine unbequeme Realität: Die entscheidende Frage lautet nicht mehr „Passiert uns das?“, sondern „Wann passiert es und wie gut sind wir vorbereitet?“

Warum technische Schutzmaßnahmen allein nicht ausreichen

„Wir haben doch Firewalls und E-Mail-Security …“ diesen Satz hört man häufig. Und ja: technische Schutzmaßnahmen sind wichtig. Aber sie lösen nur einen Teil des Problems. Denn moderne Angreifer arbeiten nicht nur gegen Systeme. Sie arbeiten mit Psychologie: Zeitdruck, Autorität („Chef-Mail“), Vertraulichkeit, Routine, Angst vor Fehlern, Hilfsbereitschaft. Sie müssen nicht perfekt sein. Sie müssen nur einmal durchkommen.

In vielen Fällen ist der Einstiegsweg ein Postfach: Phishing, kompromittierte Accounts, Business E-Mail Compromise (Angreifer geben sich als vertrauenswürdige Personen (z.B. Führungskräfte aus). Das bedeutet nicht, dass Mitarbeitende „schuld“ sind. Es bedeutet: Mitarbeitende sind das Ziel. Und wer das Ziel ist, braucht Training.

Warum klassische Schulungen oft wirkungslos bleiben

Viele Unternehmen haben „Awareness“ bereits abgehakt: einmal im Jahr ein PDF, ein kurzes Video, ein Quiz, das man schnell durchklickt. Danach: „erledigt“.

Das Problem: Die Angriffe passierten kontinuierlich.

Noch kritischer: Viele Organisationen kennen ihre wahre Gefährdung nicht. Nicht, weil sie fahrlässig sind, sondern weil sie keine belastbare Antwort auf Fragen haben wie: Wie viele Mitarbeitende erkennen Phishing wirklich? Welche Abteilungen sind am anfälligsten? Welche Angriffsmuster funktionieren bei uns? Verbessert sich das Verhalten messbar oder nur das Gefühl von Sicherheit?

Ohne realistische Tests bleibt häufig nur Hoffnung. Und Hoffnung ist keine Sicherheitsstrategie.

Experten sind sich einig: Kontinuität + Simulationen reduzieren Risiko nachhaltig

Spricht man mit Cyber-Security-Verantwortlichen oder Fachleuten aus dem Bereich, merkt man eins sehr schnell: Technik ist notwendig, aber nicht ausreichend.

Wirksame Risikoreduktion entsteht dort, wo Organisationen kontinuierlich sensibilisieren und Verhalten realistisch testen. Genau deshalb setzen viele Fachansätze auf einen Mix aus kontinuierlicher Awareness, realistischen Simulationen, messbarer Auswertung und gezielter Nachschulung.

Eine sachliche Lösung: Der Cyber-Security-Campus von WTT CampusONE

Vor diesem Hintergrund setzen einige Organisationen auf Plattformen, die Awareness nicht als jährliche Pflicht behandeln, sondern als laufenden Sicherheitsprozess.

Ein Beispiel ist der Cyber-Security-Campus von WTT CampusONE - eine zentrale Lösung, die Cyber-Security-Awareness und Phishing-Simulationen in einem System bündelt, mit dem Ziel, Risiko sichtbar zu machen und nachhaltig zu reduzieren.

Wichtig ist dabei die Haltung: Es geht nicht um Kontrolle oder Bloßstellung. Sondern darum, Mitarbeitende so zu befähigen, dass sie in echten Situationen die richtigen Entscheidungen treffen. Nicht um Angst, sondern um Vorbereitung.

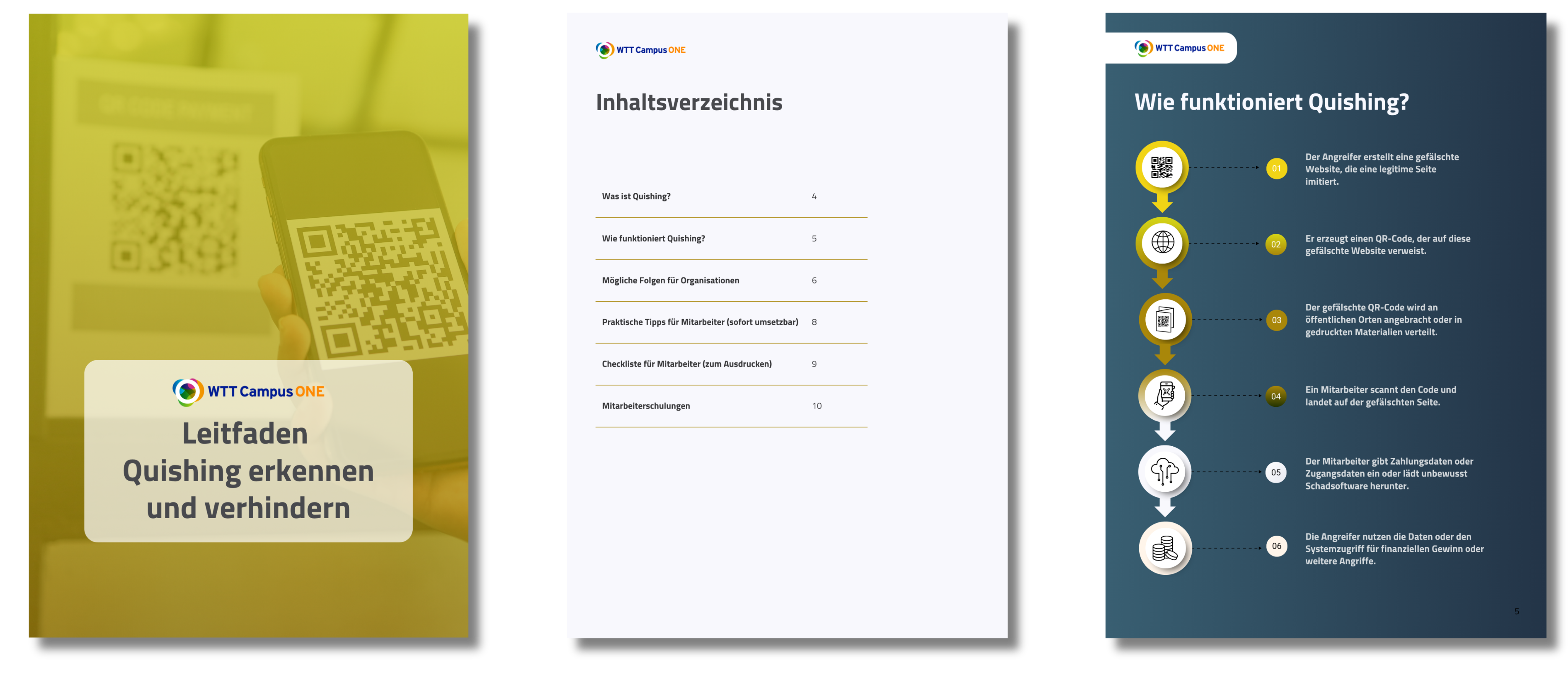

Quishing ist Phishing 2.0: mit dieser Checkliste bist du vorbereitet

Der Ansatz umfasst unter anderem:

Eine zentrale Plattform für Cyber-Security-Awareness im Unternehmen, über 70 interaktive Schulungen (für unterschiedliche Rollen und Wissensstände), realistische Phishing-Simulationen, messbare Ergebnisse und Risiko-Auswertungen, ein übersichtliches Dashboard für Verantwortliche, eine schnelle Einsetzbarkeit im Unternehmen sowie die Nutzung in über 500 Organisationen (laut Anbieterangabe).

Der praktische Nutzen liegt weniger in einem einzelnen Feature, sondern in der Kombination: lernen, testen, auswerten, verbessern.

Warum Abwarten riskant ist

Angriffe kündigen sich nicht an. Sie kommen nicht „nach dem Audit“ oder „wenn Zeit ist“. Sie kommen dann, wenn die Organisation ausgelastet ist: Quartalsabschluss, Urlaubszeit, Messephase, Budgetrunden.

Phishing wird glaubwürdiger und zielgerichteter. Ein einziger erfolgreicher Vorfall kann zu Betriebsunterbrechung, Datenabfluss, finanziellen Schäden, Reputationsverlust und langwierigen Folgearbeiten führen.

Dazu kommen steigende Haftungs- und Compliance-Risiken. Im Ernstfall steht nicht nur die IT unter Druck, sondern auch die Geschäftsleitung: Welche Präventionsmaßnahmen gab es? Wie wurde sensibilisiert? Was wurde dokumentiert?

Abwarten fühlt sich kurzfristig bequem an. Langfristig ist es riskant, weil das Zeitfenster, in dem „nichts passiert“, keine verlässliche Größe ist.

Nächster Schritt: Kostenloser Testzugang (unverbindlich)

Wenn Sie bis hierher gelesen haben, geht es vermutlich nicht um Panik oder „noch ein Tool“, sondern um eine realistische Einschätzung: Wo steht Ihr Unternehmen heute und wie hoch ist das tatsächliche Risiko?

Genau dafür gibt es einen kostenlosen Testzugang auf der Seite von WTT CampusONE. Unverbindlich und ohne Verkaufsdruck: Mit dem Ziel, dass Sie ein klareres Bild Ihrer aktuellen Gefährdung bekommen, verstehen, welche Angriffsmuster in der Praxis relevant sind, und sehen, wie kontinuierliche Awareness und Simulationen im Alltag umgesetzt werden können.